Specjaliści odkryli gigantyczną akcję szpiegowską w sieci.

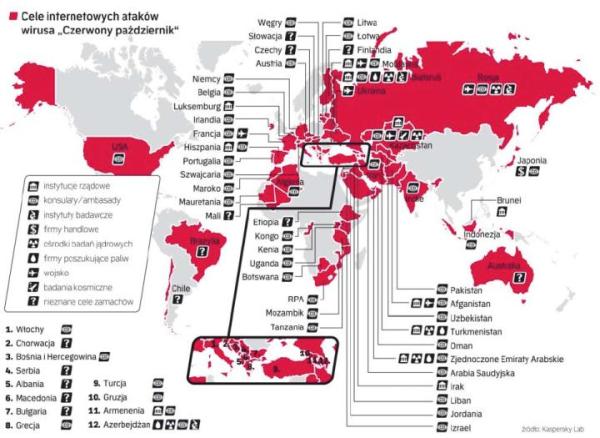

Ofiarami przestępców działających od pięciu lat są instytucje bardzo wysokiego szczebla w 69 krajach. Są to agencje rządowe i ambasady, instytucje zaangażowane w badania nad energią atomową, przedsiębiorstwa poszukujące ropy naftowej i gazu oraz firmy przemysłu lotniczego pracujące dla wojska. Chociaż większość ofiar ataku zlokalizowana jest w Europie Wschodniej i Azji Środkowej, wirus kradnie dokumenty z komputerów, smartfonów i urządzeń pamięci masowej (pendrive'ów) krajów najbardziej uprzemysłowionych: USA, Japonii, Australii, Szwajcarii, Irlandii, Belgii, Hiszpanii.

Sprawę ujawnili eksperci firmy specjalizującej się w zabezpieczeniach danych Kaspersky Labs. Na prośbę jednego z klientów – dyplomatów w październiku 2012 roku (stąd nazwa „Czerwony październik") specjaliści zbadali próbę wyłudzenia przez fałszywe witryny (tzw. pfishing), przy okazji odkryli szkodliwe pliki, które im towarzyszyły.

„Głównym celem działania wydaje się zebranie tajnych informacji i danych wywiadowczych, a zakres gromadzonych informacji jest dość szeroki" – piszą eksperci firmy Kaspersky w raporcie. „W ciągu ostatnich pięciu lat atakujący zbierają informacje od setek ważnych ofiar, ale nie wiadomo, jak te informacje zostały wykorzystane".

Wirus wykorzystywany przez przestępców jest modułowy i dostosowany indywidualnie do każdej ofiary. Każdemu nadawany jest unikalny identyfikator, dzięki temu przestępcy łatwo mogą zidentyfikować miejsce, z którego są wykradane dane.

Hakerzy będą prawdopodobnie oferować skradzione dane na czarnym rynku

– To ukierunkowane działanie i każda ofiara otrzymuje unikalny „pakiet" – powiedział Costin Raiu, starszy specjalista ds. bezpieczeństwa w Kaspersky Lab.

Każdy z ponad tysiąca modułów jest przeznaczony do wykonywania innych zadań – wykradania haseł, historii przeglądarki, wciśnięć klawiszy, zrzutów ekranowych, identyfikacji ruterów, kopiowania e-maili, dokumentów z komputerów i serwerów FTP. Jeden z modułów do kradzieży plików z urządzeń USB pozwala nawet odzyskać usunięte wcześniej dane.

Oddzielny moduł wykrywa, kiedy ofiara łączy się z komputerem za pomocą iPhone'a, telefonu Nokia lub z systemem Windows i kradnie listy kontaktów, wiadomości, kalendarz oraz dokumenty.

Włamywacze szukają w komputerach ofiar różnych dokumentów: PDF, arkuszy kalkulacyjnych, ale również dokumentów zakodowanych przez Acid Cryptofiler, program do szyfrowania opracowany przez francuskich specjalistów wojskowych. Został on udostępniony i zatwierdzony do stosowania przez Unię Europejską i NATO.

Wśród modułów złośliwego oprogramowania są wtyczki do MS Office i Adobe Reader, które pozwalają na ponowne zainfekowanie maszyny, jeśli wirus zostanie wykryty przez skaner.

Napastnicy (cechy języka wskazują, że to Rosjanie) utworzyli łańcuch co najmniej 60 serwerów kontrolujących rozsyłanie wirusa. „Tak wielka infrastruktura przypomina hakerów działających na zlecenie państwa, tak jak to miało miejsce w przypadku odkrytego w zeszłym roku wirusa Flame" – uważają eksperci firmy Kaspersky. Twierdzą, że grupa hakerów raczej nie działa na zlecenie rządowe, zapewne jest prywatną inicjatywą osób zbierających dane, aby później je zaoferować na czarnym rynku.

Wirus Flame podobnie jak „Czerwony październik" miał budowę modułową. Atakował komputery pracujące pod kontrolą systemu Windows. Służył do wyciągania tajnych informacji z instytucji w krajach Bliskiego Wschodu. O ataku za pomocą tego wirusa poinformowały w maju 2012 r. służby odpowiedzialne za bezpieczeństwo informatyczne Iranu, Kaspersky Lab oraz specjaliści węgierscy. W momencie ujawnienia był najbardziej zaawansowanym technicznie wirusem na świecie. Zainfekował ponad tysiąc maszyn, m.in. w Iranie, Sudanie, Izraelu, Syrii i Egipcie. Roznoszony był przez sieci lokalne i pamięci USB. Rejestrował zrzuty ekranowe, wciśnięcia klawiszy i aktywność w Internecie.

Podobnie do niego działa Duqu – wirus, który potrafi szpiegować komputery z systemem operacyjnym Windows. Ma wiele wspólnych cech z ujawnionym w 2010 roku wirusem Stuxnet. Specjaliści sądzą, że stworzony został przez tych samych informatyków. Stuxnet był pierwszym złośliwym oprogramowaniem dedykowanym do szpiegowania i przeprogramowywania komputerów przemysłowych. Głównym sposobem rozprzestrzeniania się wirusa były pamięci USB.

Specjaliści odkryli gigantyczną akcję szpiegowską w sieci.

Stuxnet zaatakował ponad 100 tys. komputerów w 155 krajach. Podobny do Stuxneta i Flame jest też Gauss, odkryty w 2011 roku, po 11 miesiącach działania. Wykradał hasła z przeglądarek internetowych, portali społecznościowych i dane dostępowe do kont bankowych. Zainfekował komputery w krajach Bliskiego Wschodu – głównie w Iranie i Izraelu.

masz pytanie, wyślij e-mail do autora k.urbanski@rp.pl

Kto to zrobił?

To jedno z kluczowych pytań - na razie brak na nie odpowiedzi. Co już wiemy? Kaspersky stwierdził, że serwery znajdują się w Rosji oraz w Niemczech. Exploit, czyli program wykorzystujący lukę w oprogramowaniu (w tym przypadku w Wordzie i Excelu) wyglądał na chiński, a program, który później instalowany był na komputerze ofiary na produkcję rosyjską. Kaspersky zastawił pułapkę w kilku domenach wykorzystywanych przez złośliwe oprogramowanie i okazało się, że od 2 listopada 2012 do 10 stycznia 2013 zarejestrowano do niej aż 55 tysięcy połączeń. Najwięcej ze Szwajcarii, Kazahstanu, Grecji i Białorusi.

Jak na razie nie ma dowodów na to, że ataki sponsorowane były przez konkretne państwo. Nie wiadomo też, co działo się z wykradzionymi danymi. Mogły być one sprzedawane na czarnym rynku, a mogły być też wykorzystywane przez samych hakerów. Operacja "Czerwony październik" trwa od pięciu lat. Kaspersky informuje, że w tym czasie wykradziono prawdopodobnie setki terabajtów danych.

A więc kto? Rząd jakiegoś kraju? Zważywszy na skalę operacji to prawdopodobna wersja - wiele państw prowadzi szeroko zakrojone akcje szpiegowskie i nic dziwnego, że przenoszą się one do internetu. Przeciwko może, pozornie, wskazywać pochodzenie oprogramowania. Pozornie, bo przecież można przyjąć, że zebrano po prostu najlepszy dostępny software.

Z drugiej jednak strony państwa niechętnie wykorzystują programy obcego pochodzenia - bezpieczniej jest napisać coś własnego. Może więc jest to raczej wielka akcja międzynarodowej organizacji terrorystycznej? Tu można puścić wodze fantazji aż do SPECTRE włącznie.

Polska bezpieczna?

Wszyscy nasi sąsiedzi padli ofiarą "Czerwonego października". A jednak wydaje się, że operacja nie dotknęła Polski. Dlaczego? I czy faktycznie szpiedzy niczego u nas nie szukali? Zapytaliśmy u źródła, czyli przedstawiciela firmy Kaspersky.

Rzeczywiście, na chwilę obecną nie wykryliśmy w Polsce żadnej infekcji związanej z kampanią cyberszpiegowską "Red October", nie można jednak ze stuprocentową pewnością stwierdzić, że nie miała ona miejsca. Nasze dane, poza tym, co dostarczają nam oddziały CERT z różnych krajów, pochodzą w dużej mierze z systemu Kaspersky Security Network. Jest to działająca w chmurze usługa, która pozwala nam monitorować zagrożenia na komputerach użytkowników produktów Kaspersky Lab (oczywiście wyłącznie u tych użytkowników, którzy wyrażą na to zgodę). Cyberprzestępcy stojący za kampanią "Red October" bardzo starannie dobierają swoje ofiary - są to przede wszystkim dyplomatyczne oraz rządowe agencje z różnych krajów, jak również instytucje badawcze, grupy z sektora energetycznego i nuklearnego. Mówiąc zatem ogólnie, prawdopodobieństwo infekcji jest bardzo małe - nie mamy tutaj do czynienia ze szkodliwym programem, celem którego jest zarażenie setek tysięcy czy milionów komputerów. Ponadto, na chwilę obecną nasze statystyki obejmują tylko te kraje, w których zarejestrowaliśmy 5 lub więcej infekcji. Istnieje też szansa - i taką mamy nadzieję - że cyberprzestępcy po prostu uznali, że nie będą atakować Polski. W miarę postępów w analizie kampanii "Red October" będziemy dysponowali bardziej szczegółowymi danymi.

Kaspersky zapewnia, że jego klienci są bezpieczni. Nie wiemy jednak, jak wygląda sytuacja użytkowników innych systemów antywirusowych. W ciągu najbliższych dni mamy poznać więcej faktów na temat tej akcji.

Dziwne,ale na mapce Polska jest wolna od ataków.Czyżby u nas nie było co kraść ???

OdpowiedzUsuńBardzo fajnie napisane. Jestem pod wrażeniem i pozdrawiam.

OdpowiedzUsuń